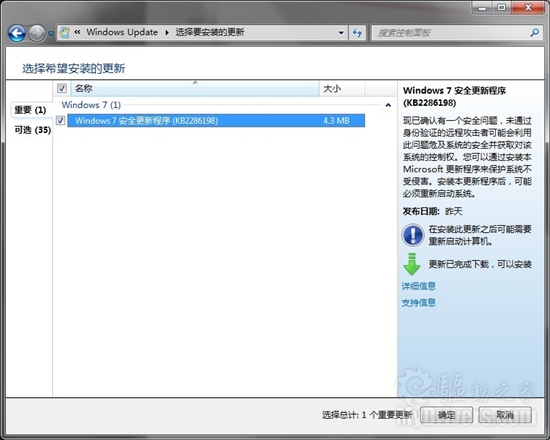

微軟今天發佈了一個緊急補丁,修復上月初曝光的存在於Windows Shell中的一個0day漏洞。微軟建議所有Windows版本用戶都通過Windows Update或是到微軟TechNet下載中心下載並安裝該補丁。

上月初,微軟發佈官方公告,指出Windows Shell中存在一個高危0day漏洞,在處理快捷方式文件(.LNK)時,Windows Shell會錯誤解析路徑,並可能導致惡意代碼攻擊。

該漏洞可以通過本地的USB驅動設備或是遠程的網絡共享、WebDAV執行遠程代碼攻擊,受影響操作系統包括:Windows XP SP3、64位XP專業版SP2、Windows Server 2003 SP2、Vista SP1和SP2、Windows Server 2008和SP2、Windows 7、Windows Server 2008 R2。

之前微軟曾發佈了一個Fix It小工具來暫時修復此漏洞,但是隨著利用該漏洞的攻擊性活動越來越猖獗,微軟決定於今日發佈一個非例行補丁來修復這個漏洞(CVE-2010-2568)。

上月初,微軟發佈官方公告,指出Windows Shell中存在一個高危0day漏洞,在處理快捷方式文件(.LNK)時,Windows Shell會錯誤解析路徑,並可能導致惡意代碼攻擊。

該漏洞可以通過本地的USB驅動設備或是遠程的網絡共享、WebDAV執行遠程代碼攻擊,受影響操作系統包括:Windows XP SP3、64位XP專業版SP2、Windows Server 2003 SP2、Vista SP1和SP2、Windows Server 2008和SP2、Windows 7、Windows Server 2008 R2。

之前微軟曾發佈了一個Fix It小工具來暫時修復此漏洞,但是隨著利用該漏洞的攻擊性活動越來越猖獗,微軟決定於今日發佈一個非例行補丁來修復這個漏洞(CVE-2010-2568)。

沒有留言:

發佈留言